¿Qué tan expuesto está el Perú a WannaCry?

Test rápido usando Shodan y nmap.

Realizando un filtro muy rápido en Shodan, una herramienta de libre uso para conocer el nivel de exposición de una organización o de todo un país, podemos conocer mayor información relevante a la vulnerabilidad frente al malware WannaCry pero enfocado solo a Perú.

Hay que saber que este "Gusano-Ransomware" se propaga a través de dos (2) vías:

- Internet : Vía correo electrónico

- Red interna o LAN : Via SMBv1

En la versión 1 del protocolo SMB o SMBv1 utiliza el puerto 445, una función llamada "direct host SMB". Este es el protocolo vulnerable que utiliza este ransomware para propagarse en una red LAN. Para los no técnicos el protocolo SMB (ahora CIFS) se utiliza para compartir archivos en equipos Ms. Windows.

¿Y qué ocurre si un Windows se expone a Internet?

Algo que veo todas las semanas en nuestras revisiones de seguridad y alertas tempranas a las empresas peruanas, es que tienen la "manía" de publicar los servidores Windows Server en Internet y exponerlos completamente. Eso significa que el protocolo SMB que se supone es solo para redes locales o LAN ahora se visualiza en Internet. Significa que ahora el nivel de exposición es mucho mayor ante una amenaza latente como WannaCry.

Por lo tanto, corregimos lo dicho anteriormente, ahora Wannacry puede extenderse y entrar vía Internet por SMBv1 para los incautos.

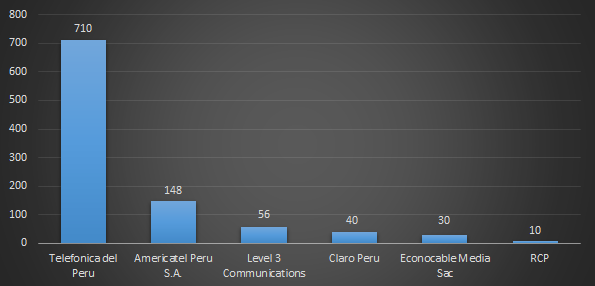

Más de 1000 equipos en el Perú están expuestos al Malware WannaCry según datos obtenidos en mi reporte con Shodan

Reporte de Perú utilizando Shodan

Exposición del puerto 445 - Internet (SMBv1)Total : 1089

Por ciudades

FUENTE: PROPIA

DATOS: SHODAN

Por proveedor de Internet

FUENTE: PROPIA

DATOS: SHODAN

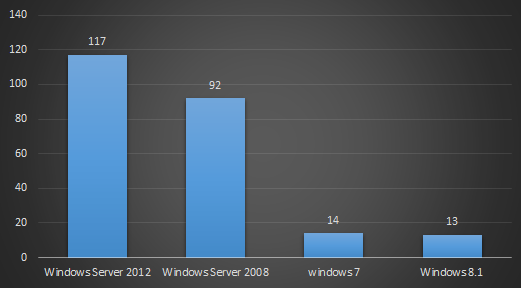

Por Sistema Operativo

FUENTE: PROPIA

DATOS: SHODAN

Pruebas de intrusión usando Nmap

Para poder utilizar el scanner Nmap para probar y automatizar un scan si tus equipos son vulnerables, tienes que bajarte el script extensión aqui.

En mi caso solo tengo que haberlo copiado al directorio Linux:

/usr/share/nmap/scripts/

Realizando test a las IPs expuestas de Perú

Aquí vamos con las pruebas:

# nmap -p135,445 –open –script smb-vuln-ms17-010.nse <190.2XX.XX.XX>

PORT STATE SERVICE

135/tcp open msrpc

445/tcp open microsoft-ds

Host script results:

| smb-vuln-ms17-010:

| VULNERABLE:

| Remote Code Execution vulnerability in Microsoft SMBv1 servers (ms17-010)

| State: VULNERABLE

| IDs: CVE:CVE-2017-0143

| Risk factor: HIGH

| A critical remote code execution vulnerability exists in Microsoft SMBv1

| servers (ms17-010).

Resultado de pruebas para 10 IPs aleatorias que me entregó Shodan:

Pruebas en Windows 7 : 100% exitosas

Pruebas en Windows 2008 : 50% exitosas

Pruebas en Windows 2012 : 50% exitosas

Conclusiones

Es más que alarmante que aún tengamos servidores Windows expuestos a Internet del protocolo SMB/CIFS, si antes era una puerta abierta a ciberdelincuentes, ahora lo es para estos gusanos que infectarán y secuestrarán tu información.

Es muy fácil obtener una base de datos de equipos vulnerables en la red y mucho más aún realizar una intrusión a través de esta vulnerabilidad. Fue sólo cuestión de tiempo de que alguien haya desarrollado WannaCry que automatiza el proceso.

Mi premisa inicial del título de este blog seguirá siendo la misma: el Perú es el país en mayor riesgo en ciberseguridad en toda la región.

Escrito por

Apasionado por la informática y ciberseguridad. Master en CiberSeguridad - MCIS (UCM), Sc.D. IT, MDTI (UEMC).

Publicado en

Perú país en mayor riesgo a ataques informáticos en América Latina