Ataque de phishing imperceptible con unicode también afecta clientes de correo electrónico

Investigación: Jaime Tan y Edgar Vivas - Colaboración: David Ríos

El 14 de abril Xudong Zheng publicó y revivió la forma de realizar Phishing imperceptible usando caracteres cirílicos con notación Punycode de los navegadores.

Hace 2 días hemos armado la PoC en laboratorio de la técnica del ataque y vía experimentación estamos confirmando que el ataque se extiende no sólo a los navegadores web como Chrome o Firefox, sino también a los clientes de correo y otras protecciones como DNSsec.

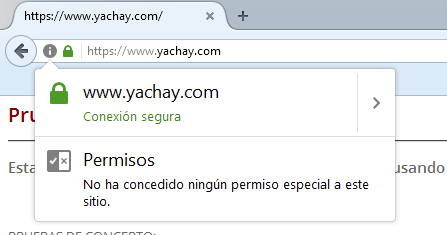

Aquí link de la PoC de la suplantación por homografía: yachay.com

Nota: No es el dominio yachay.com original

HOMOGRAFÍA DE DOMINIO CON SSL/TLS

En el grupo de pruebas hemos realizado:

- SSL/TLS con Let's Encrypt

- SSL/TLD con Positive COMODO y con sello Trust Seal

- DNSsec

- Clientes de correo Outlook

- gMail

- Otros Webmail como Zimbra 8

- Pruebas con protección 2 antispam de las marcas más reconocidas del medio.

Para el caso del correo electrónico tuvimos que crear los registros SPF para que lleguen a la bandeja de recibidos (no spam) sin problemas.

En nuestra PoC hemos hecho también pruebas con dominios .com sensibles del sector financiero y hemos ya enviado la alerta respectiva en privado.

Adicional:- En la imagen de portada la recepción del correo gMail con el dominio suplantado de yachay.com.

- Recepción a dominio yachay.com suplantado al Webmail Zimbra:

Punycode en Webmail Zimbra

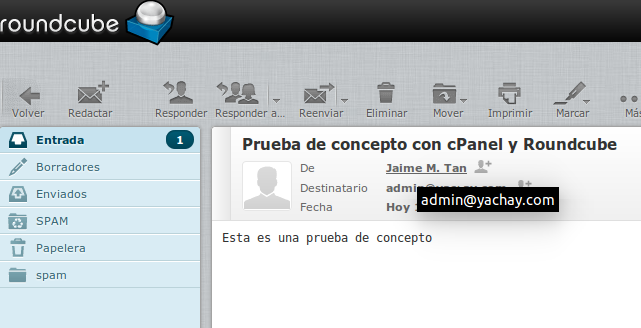

- Recepción a dominio yachay.com suplantado a un cPanel con Roundcube:

PUNYCODE en cPANEL

Actualización 23 de abril 2017:

¿Cómo protegerte frente esta amenaza?

Hay varios artículos en Internet que indican que sólo es posible protegerse en Firefox por ahora, modificando su configuración y esperar a que los navegadores realizar un parche en Chrome por ejemplo.

En mi humilde opinión, estoy en desacuerdo con esta afirmación ya que eso no aplica a empresas, especialistas en seguridad o de TI que tienen mayor capacidad en tomar acción.

Cualquier administrador de TI puede realizar o solicitar lo siguiente en sus equipos de seguridad:

- En su Web Filter corporativo (Filtro de contenidos): Puede crearse una expresión regular el cual detecte cadenas de dominio que inician con "xn-" y poner una advertencia en el navegador.

- En su Mail Segurity Gateway (Antispam) : También pueden crear un filtro en el header de los correos con email de origen con "xn-". Podría por ahora hacer un etiquetado de SPAM o ponerlo en cuarentena.

- En su SIEM (Información de seguridad y administración de eventos): Pueden crear una regla personaliza para detectar ese patrón de caracteres y generar una alerta de seguridad.

Para las empresas con dominios muy sensible como el sector financiero o e-commerce les recomendaría lo siguiente:

- Identificar todos sus dominios más sensibles, por ejemplo de su home banking o de su pasarela de pagos.

- Buscar si es posible registrar su dominio pero transformado a caracteres cirílicos.

- Buscar si es posible registrar su dominio usando caracteres Latin Extendidos 1E.

- Por una inversión de 100 o 200 dólares pueden registrar todos esos dominios y sus variantes. No existen muchas combinaciones porque sólo son las combinaciones de la misma tabla de caracteres y en algunos casos su extensión de la tabla de ese tipo.

En nuestra exploración en laboratorio nos hemos percatado que ya hay empresas reconocidas que han registrado esas variantes, por ejemplo sophos.com (cirílico) o paypal.com (cirílico).

Si tienes posibilidad de tomar acción, aplica ya tus reglas de mitigación. ¿Por qué esperar?

Escrito por

Apasionado por la informática y ciberseguridad. Master en CiberSeguridad - MCIS (UCM), Sc.D. IT, MDTI (UEMC).

Publicado en

Perú país en mayor riesgo a ataques informáticos en América Latina